Anhand eines realen Szenarios macht der Automotive Cybersecurity-Experte VicOne deutlich, warum es Zeit wird, VSOC-Plattformen zu überdenken und das Schutzniveau anzustreben, das tatsächlich erforderlich ist.

Praxisbeispiel: Heutige VSOC-Plattformen gewährleisten keinen zuverlässigen Schutz

Betrachten wir zur Veranschaulichung einen realen Angriffsversuch von White Hat Hackern aus dem Jahr 2020. In diesem Szenario gelang es den Sicherheitsforschern, schadhaften Code einzuschleusen, sodass das kompromittierte Infotainment-System (IVI) des Wagens automatisch eine Verbindung zu einem zweifelhaften WLAN-Hotspot herstellte. Dies ermöglichte es den Angreifern, bösartige CAN-Botschaften einzuschleusen und das Fahrzeug dazu zu bringen, eine Diagnose ohne Authentifizierung durchzuführen.

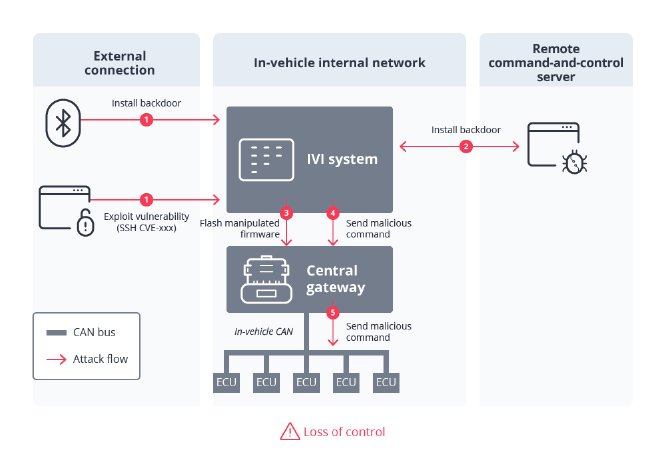

Der Cyberangriff lief dabei wie folgt ab (siehe Abbildung 1):

- Ausnutzung von Bluetooth zum Einschleusen von Schad-Code.

- Verbindung mit einem zweifelhaften WLAN-Zugangspunkt, um eine Hintertür zu installieren.

- Manipulation der Firmware durch einen sogenannten Flash (Flash Plattform/Flash Dateisystem).

- Übernahme der Kontrolle über das IVI-System.

- Einschleusen bösartiger CAN-Botschaften.

Die Einschränkungen der heutigen VSOC-Plattformen

Sich als Automobilhersteller, Zulieferer oder Endkunde bei der Cyberabwehr ausschließlich auf die heutigen VSOC-Plattformen zu verlassen, ist ungenügend. Denn derartige Lösungen haben drei wesentliche Einschränkungen bei der Erkennung von Cyberangriffen:

- Sie sind zu unzuverlässig: Heutige VSOC-Plattformen, die sich auf KI-gestützte Gefahrenerkennung verlassen, führen bei Anwendern oft zu Alarmmüdigkeit, da sie Alarme für alle verdächtigen Anomalien auslösen und die Sicherheits-Teams mit verspäteten und oft irrelevanten Warnhinweisen überhäufen. In der IT-Branche geben 55 % der IT- und SOC-Teams zu, dass sie bei der Festlegung von Prioritäten und der Reaktion auf diese Warnmeldungen unsicher sind. Ähnliche Szenarien können sich auch in der Automobilindustrie abspielen.

- Sie zeigen verspätete Reaktionen: Die heutigen VSOC-Plattformen verwenden eine generische Protokoll-Liste (Log Collector), die unbrauchbare Sicherheitsprotokolle erzeugt, denen es an verwertbaren bzw. umsetzbaren Ergebnissen bzw. Handlungsempfehlungen fehlt. Dies führt zu Verzögerungen bei der Risikobehebung, da die fehlenden Details zum Ursprung des Angriffs eine manuelle Untersuchung erfordern. Im erwähnten Praxisbeispiel war das VSOC-Team aufgrund der mangelnden Transparenz der Angriffsschritte 1 bis 5 nicht in der Lage, die Cyberbedrohungen proaktiv anzugehen, was eine rechtzeitige Prävention erschwert.

- Sie sind zu unpräzise: Wenn der Bedrohungsvektor relativ neu ist, werden alle offensichtlichen Anzeichen von Bedrohungsaktivitäten nicht als solche erkannt und bleiben zunächst als "verdächtige Anomalien" verborgen, bis sie dann als neuer Bedrohungsvektor erkannt werden. Die heutigen VSOC-Plattformen haben Schwierigkeiten, Cybervorfälle in spezifische Angriffstaktiken und -techniken aufzuschlüsseln. Dies führt zu einem unklaren Verständnis der Ziele und Methoden der Angreifer, was die Umsetzung notwendiger Gegenmaßnahmen erschwert.

Wie kann man die oben genannten Herausforderungen angehen? Der Schlüssel liegt in kontextualisierten Angriffspfaden. Ein Angriffspfad ist die Abfolge von Schritten oder Methoden, die ein böswilliger Akteur (z. B. ein Hacker) verwenden könnte, um sich unbefugten Zugang zu einem Fahrzeugsystem, einem Fahrzeugnetzwerk oder sensiblen Informationen zu verschaffen. Das Verständnis und die Analyse von Angriffspfaden sind für VSOC-Teams unerlässlich, um Cyberschwachstellen zu identifizieren und wirksame Sicherheitsmaßnahmen zu implementieren.

Eine VSOC-Plattform der nächsten Generation mit kontextualisierten Angriffspfaden

Eine neuartige VSOC-Plattform der nächsten Generation, wie beispielsweise xNexus von VicOne, lässt sich bequem mit einem fahrzeuginternen VSOC-Sensor integrieren, um neu entstehende Bedrohungsvektoren proaktiv zu identifizieren, bevor sie allgemein bekannt werden - ähnlich wie bei der (Rückwärts)Suche nach dem „Patient Null“, also dem Ausgangsort einer Infektion. Ein fahrzeuginterner VSOC-Sensor ermöglicht es der VSOC-Plattform der nächsten Generation, nach diesen neueren Bedrohungsvektoren zu suchen und kontextbezogene Einblicke in den Angriffspfad zu geben. Mit diesem Ansatz können VSOC-Teams den Ursprung eines Cyberangriffs zuverlässig zurückverfolgen, betroffene Bereiche identifizieren und das eigentliche Ziel erkennen. Dank diesem klaren Überblick können sie zuverlässig proaktive Sicherheitsmaßnahmen ergreifen und die Möglichkeiten zur Risikobeseitigung erheblich erweitern.

Fazit

Eine VSOC-Lösung der nächsten Generation bietet mehr als die bisherigen Plattformen, die sich oft ausschließlich auf die KI-gestützte Erkennung von Mustern verlassen. Durch die Kombination von Large Language Modeling (LLM) mit kontextbezogener Bedrohungsintelligenz für den Automobilbereich (Automotive Threat Intelligence) ist es möglich, eindeutig bösartige Cyberangriffe und nicht nur verdächtige Anomalien zu erkennen. Durch diese Synergie wird die Last der unerklärlichen Fehlalarme effektiv reduziert und die VSOC-Analysten können diese Bedrohungsdaten mit ihren bestehenden Geschäftsprozessen verknüpfen und entsprechend handeln.

Autorin: Ling Cheng (Senior Product Marketing Manager bei VicOne)