Vor wenigen Wochen feierte Bagle seinen dritten Geburtstag und ist nach wie vor einer der modernsten Computerschädlinge. Aus dem zunächst recht unscheinbaren E-Mail-Wurm ist mittlerweile ein komplexer Schädling geworden, der immer wieder mit neuen Technologien aufwartet. Die Verbreitung des Schädlings erfolgt nicht mehr unkoordiniert, sondern wohl dosiert via Spam-Mails aus Botnetzen und E-Mail-Adresslisten. Etliche Bagle-Varianten benötigen hierfür keine eigenständigen Verbreitungsroutinen. Die Anzahl der abgerufenen

E-Mail-Adressen bewegt sich bei diesem Verfahren im zweistelligen Bereich und soll somit die Erkennung erschweren.

Die neuesten Varianten gehen noch einen Schritt weiter und tarnen sich äußerst trickreich in Archiven und mit unterschiedlichen Laufzeitpackern. So entstehen täglich Hunderte von Varianten des gleichen Schädlings.

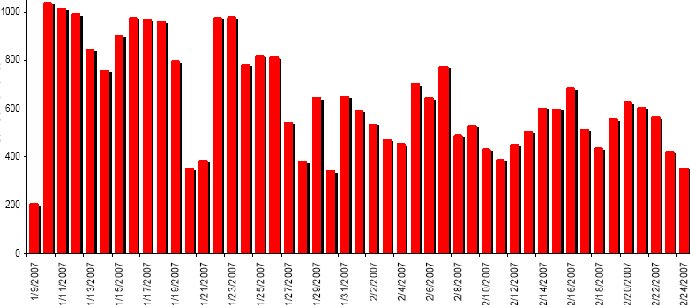

G DATAs Technologiepartner Commtouch erfasste vom 9. Januar bis zum 25. Februar mehr als 30.000 Bagle-Varianten – täglich somit durchschnittlich 625 . Das sind pro Tag durchschnittlich 625 im Extremfall täglich 1034 neue Varianten. Den genauen Verlauf findet man in Grafik 1.

Diese Flut an neuen Varianten soll die Erkennung durch Signaturen und heuristische Verfahren unterlaufen. Verstärkt wird dieser Effekt dadurch, dass die einzelnen Varianten nur in sehr geringem Ausmaß verbreitet werden.

++ Ralf Benzmüller, Leiter G DATA Security Labs

„Die heutigen Signaturen sind so flexibel, dass ein Schädling wie Bagle auch mit kleineren Änderungen erkannt wird. Dennoch führt diese Strategie dazu, dass immer mehr neue Signaturen erstellt werden müssen. So hat sich die Anzahl der Virensignaturen für Bagle im Vergleich zum Vorjahr ungefähr verdoppelt.“

Bagle ist nicht der einzige Wurm, der diese Taktik nutzt. Viele der aktuellen Würmer operieren mit ähnlichen Strategien – die Zahl der Varianten nimmt bei dieser Malware-Gattung deutlich zu.

Ein Beispiel ist Nurech, der sich in angeblichen Mails von GEZ, 1&1, Amazon, ebay, TMS Logistik und single.de verbreitet und Anwender mit vorgetäuschten Bestellungen zum Öffnen der Dateianhänge verleitet. Die in Deutschland weniger verbreiteten Würmer Warezov und Zhelatin verbreiten sich ebenfalls in immer neuen Varianten und gehören global zu den aktivsten E-Mail-Würmern.

Ein entscheidender Baustein für die erfolgreiche Abwehr von Schädlingen ist die zügige Bereitstellung neuer Virensignaturen. G DATA nimmt unter den Security-Herstellern eine Spitzenposition ein – lediglich eine Stunde vergehen bis G DATA Kunden eine neue Virensignatur erhalten. Trotzdem entsteht ein kritisches Zeitfenster, das von der Malware-Industrie ausgenutzt wird. Bereits mit einem mittelgroßen Botnetz sind Cyberkriminelle in der Lage, innerhalb von 2 Stunden ca. 160 Millionen verseuchte E-Mails zu versenden.

Genau an diesem Punkt setzt G DATA mit der OutbreakShield-Technologie an. Malware verseuchte Spam-Mails werden in weniger als 2 Minuten erkannt und automatisch geblockt.

OutbreakShield arbeitet hierbei signaturunabhängig und schließt somit wirkungsvoll die Sicherheitslücke zwischen dem Auftreten von Malware und der Bereitstellung entsprechender Virensignaturen.

Die G DATA Security Labs erwarten in den nächsten Monaten eine deutliche Zunahme derartiger Polymorpher-Low-Level Angriffe (PLL-Attacks) - in denen eine geringere Zahl von Malware-Familien in kürzester Zeit modifiziert für Attacken genutzt werden.