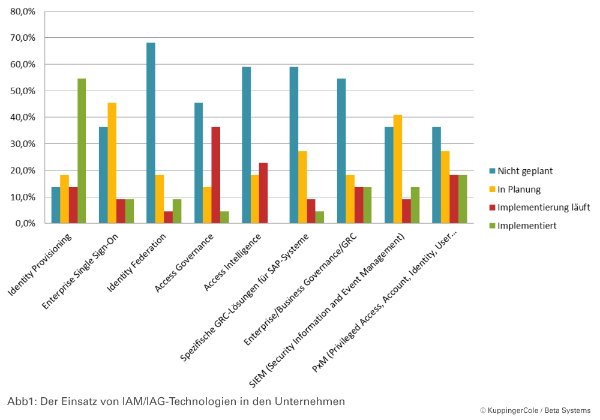

Am weitesten verbreitet ist laut Studie eindeutig das Identity Provisioning als Basistechnologie. Mehr als die Hälfte der Unternehmen setzen bereits Identity-Provisioning-Lösungen ein. Weitere gut 18 % sind in der Planungsphase und knapp 14 % in der Umsetzung. Bei anderen Technologien ist der Verbreitungsgrad dagegen deutlich geringer.

"Etwas überraschend ist, dass immerhin 45 % respektive 59 % der Unternehmen weder über Access Governance/Intelligence verfügen noch einen Einsatz planen. Bei Access Intelligence³ ist das noch dadurch zu erklären, dass der Begriff noch nicht etabliert ist. Access Governance ist jedoch mit Blick auf die regulatorischen Anforderungen eine Kerntechnologie", erläutert Martin Kuppinger von KuppingerCole.

Wenig überraschend ist dagegen, dass SIEM (Security Information and Event Management), also Lösungen für die Sammlung und zentrale Analyse von Logs und Ereignissen von verschiedenen Systemen, ebenso an Bedeutung gewinnen wie PxM (Privileged Access, Account, Identity, User Management), also die Technologien, mit denen die Handlungsmöglichkeiten von privilegierten Benutzern eingeschränkt und privilegierte sowie gemeinsam genutzte Benutzerkonten besser geschützt werden können. Beide Themenfelder werden häufig von Prüfern gefordert und verringern die IT-Risiken erheblich. Während jeweils weniger als 20 % der Unternehmen heute bereits über solche Lösungen verfügen, sind in der Summe rund 50 % beziehungsweise 45 % der Unternehmen noch in der Planungs- oder Implementierungsphase.

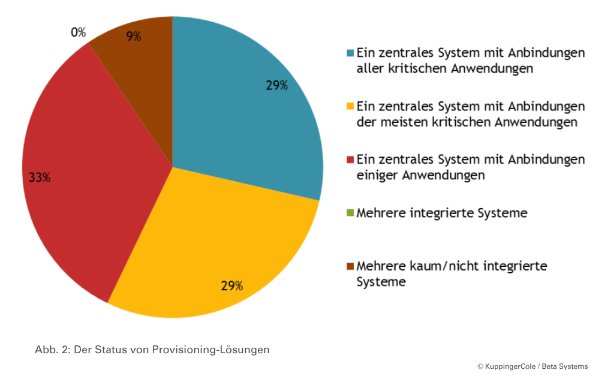

Die Rolle von Access Governance und Access Intelligence untersucht die Studie desweiteren, indem sie zunächst der Frage nach dem Status des Identity Provisioning nachgeht.

Jeweils knapp 30% der Unternehmen nutzen ein zentrales System mit Anbindung aller oder zumindest der meisten kritischen Anwendungen. Gut 32 % der Unternehmen mit einer Provisioning-Lösung haben dagegen nur einzelne Anwendungen angebunden und damit deutlichen Nachholbedarf in diesem Bereich. Weitere 10 % der Unternehmen verfügen über mehrere Provisioning-Lösungen, die nicht oder kaum miteinander verbunden sind. Dagegen gab es in der Studie kein Unternehmen, das mehrere Provisioning-Lösungen einsetzt und diese miteinander integriert hat.

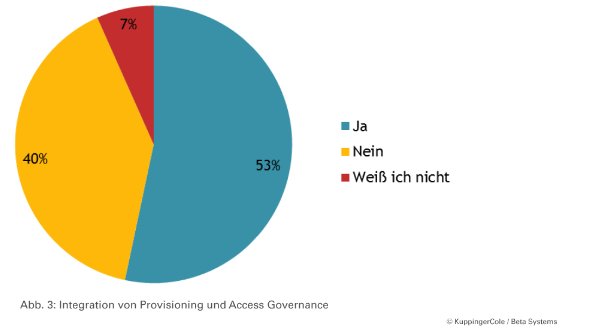

Diese mangelnde Integration zeigt sich noch starker bei der Frage nach dem Zusammenspiel von Access Governance und Provisioning. Da Access Governance auf die Analyse des Status von Berechtigungen und die Rezertifizierung fokussiert, werden dort regelmäßig Situationen identifiziert, die eine Veränderung von Berechtigungen erfordern. Ein Zusammenspiel zwischen Access Governance und Provisioning-Lösungen, bei denen die Provisioning-Lösungen die Umsetzung der Änderungen vornehmen, ist damit zwingend. Immerhin 40 % der befragten Unternehmen, die sowohl Access Governance als auch Provisioning einsetzen, haben diese Integration jedoch nicht.

"Das ist insofern nicht überraschend, als Access-Governance-Lösungen häufig sehr schnell unter hohem Compliance-Druck eingeführt und teilweise auch von anderen internen Bereichen als dem Identity Provisioning betrieben werden", erklärt Martin Kuppinger. "Da die fehlende Kopplung der Lösungen aber das Risiko von Inkonsistenzen im Management von Zugriffsberechtigungen erhöht, ist eine Kopplung zwingend."

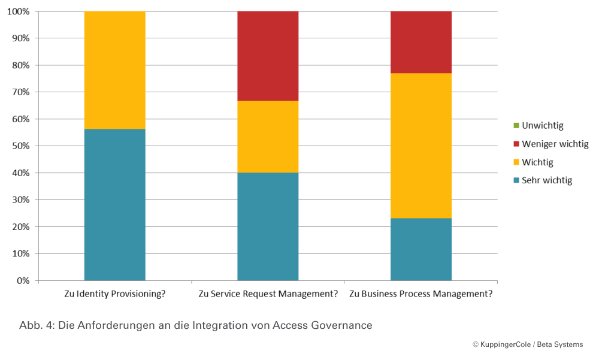

Dass die Notwendigkeit seitens der Unternehmen jedoch erkannt ist, zeigen die Antworten auf die Frage, mit welchen anderen Lösungen Access-Governance-Produkte eigentlich integriert sein sollten. Hier erachten alle befragten Unternehmen die Integration mit Provisioning-Lösungen als sehr wichtig oder wichtig. Auch die Integration mit Service-Request-Management-Lösungen für die manuelle Bearbeitung von Änderungen auf Basis von Tickets und mit Business-Process-Management-Lösungen für die Definition und Umsetzung der Prozesse für IAM/IAG wird hoch bewertet.

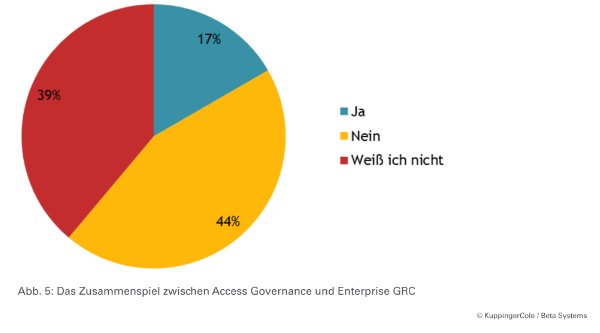

Ebenfalls aufschlussreich sind die Antworten auf die Frage nach dem Zusammenspiel zwischen Enterprise GRC und Access Governance. Hier hat gerade einmal jedes sechste Unternehmen Schnittstellen realisiert. Dagegen haben gut 44 % keine solche Integration und weitere knapp 40 % wissen es nicht.

"Diese Zahlen geben Aufschluss darüber, dass Access Governance trotz seiner zentralen Bedeutung für die Erfüllung regulatorischer Anforderungen und das Risikomanagement insgesamt immer noch zu sehr als IT-Thema gesehen wird, und dass es der Finanzindustrie insgesamt bisher nicht gelungen ist, organisatorische Strukturen für ein unternehmensweites GRC unter Einbezug sowohl der Business-Bereiche als auch der IT zu implementieren", erklärt Martin Kuppinger.

Die gesamte Studie mit weiteren Ergebnissen und Informationen zur Methodik der Studie steht im Internet zum freien Download zur Verfügung unter: http://www.betasystems.com/...

Anmerkungen:

1) IAM steht für Identity und Access Management und bezeichnet die Technologien, mit denen die Identitäten von Benutzern und ihre Zugriffsberechtigungen verwaltet werden.

2) Identity und Access Governance (IAG) betrachtet die Governance um Identitäten (beispielsweise verwaiste Konten von Benutzern, die längst nicht mehr im Unternehmen sind) und Zugriffsberechtigungen. Hier geht es darum sicherzustellen, dass Benutzer minimale oder angemessene Berechtigungen haben, aber eben keine Berechtigungen über das hinaus, was sie sinnvollerweise in ihrer Arbeit benötigen. Die Analyse von Zugriffsberechtigungen und die regelmäßige Rezertifizierung durch manuelle Prüfprozesse sind wesentliche Funktionen der Identity und Access Governance.

3) Bei Identity und Access Intelligence geht es um analytische Funktionen, bei denen vermehrt Technologien aus dem Bereich Business Intelligence/Data Warehouse zum Einsatz kommen, um Berechtigungen analysieren und beispielsweise spezifische Risiken erkennen zu können. Im Gegensatz zu IAG werden dabei vermehrt nicht nur statische Berechtigungszuweisungen, sondern auch die aktive Nutzung von Berechtigungen einbezogen.

Ende der Mitteilung

KuppingerCole

KuppingerCole, gegründet 2004, ist ein führendes europäisches Analystenunternehmen für alle Themen rund um Identity und Access Management, GRC (Governance, Risk Management, Compliance) und Cloud Computing. KuppingerCole steht für Expertise, Meinungsführerschaft und eine herstellerneutrale Sicht auf den erweiterten IT Markt. Das umfasst Themen wie das klassische Identity und Access Management (IAM), Information Rights Management (IRM), IT Risk Management, Strong Authentication, Single Sign-On, Federation, User Centric Identity Management, Virtualisierung, Cloud Computing Trends und Standards und vieles mehr.

Weitere Informationen unter: www.kuppingercole.com