Startpoint Security: Was ist mit der Sicherung von Daten an ihren Ausgangspunkten, d.h. wenn Daten von Benutzern und durch Anwendungen erstellt werden, die Spalten in Datenbanken (oder Werte in Dateien) füttern? Dies ist der einzige Ort, an dem tatsächlich sensible Daten erstellt, gespeichert bzw. abgefragt, verarbeitet und entlang von Endpunkten verschoben werden.

Die Industrie der Datenmaskierung basiert auf dem Konzept des atomaren Schutzes der personenbezogenen Daten (PII) direkt in der Datenquelle. Die Sicherung der PII direkt an diesen Startpunkten anstelle (oder zumindest zusätzlich zu) ihren Endpunkten mit verschiedenen Techniken hat mehrere Vorteile, darunter:

Effizienz - es ist viel schneller (und weniger ressourcenintensiv), diskrete Werte zu verschlüsseln oder andere Deidentifizierungsfunktionen anzuwenden als alles andere um sie herum

Benutzerfreundlichkeit - durch die Maskierung nur dessen, was sensibel ist, sind die Daten in der Umgebung noch zugänglich

Annullierung von Verstößen - alle veruntreuten Daten sind bereits enttarnt

Rechenschaftspflicht - Datenabstammungs- und Audit-Protokolle, die auf den Schutz bestimmter Elemente hinweisen, sind eine bessere Möglichkeit, die Einhaltung der für bestimmte PII (Identifikatoren) geltenden Datenschutzgesetze zu überprüfen

Sicherheit - Mehrere Datenmaskierungstechniken sind schwieriger rückgängig zu machen als eine einzelne Endpunktschutztechnik. Wenn zum Beispiel der gleiche Verschlüsselungsalgorithmus, der zur Sicherung eines Netzwerks oder einer Festplatte verwendet wurde, auch nur ein Feld maskiert wird (während andere Felder mit anderen Funktionen geschützt werden), denken Sie an den Unterschied in der Gefährdung.

Tests - maskierte Produktionsdaten auch für Prototyping und Benchmarking verwenden

Unabhängigkeit - Daten, die an ihrer atomaren Quelle gesichert sind, können sicher zwischen Datenbanken, Anwendungen und Plattformen (ob vor Ort oder in der Cloud) ausgetauscht werden

Nach unserer Definition würde die Startpoint Security auch diese folgende Punkte berücksichtigen:

Datenermittlung - die Fähigkeit, über Muster, Fuzzy-Logik und andere Suchvorgänge die PII zu finden

Datenklassifizierung - Gruppierung entdeckter Daten in logische Kategorien für globale Maskierung

Data Lineage - Verfolgung von PII-Wert- und/oder Standortänderungen im Laufe der Zeit zur Sicherstellung usw.

Datenlatenz - ob Datenmaskierungsfunktionen im Ruhezustand oder im Transit angewendet werden

Metadaten-Linie - Aufzeichnung und Analyse der Änderungen an Layouts und Job-Definitionen

Autorisierung - Verwaltung der Personen, die die Daten maskieren und/oder auf sie zugreifen (wiederherstellen) können

Risiko-Scoring - Bestimmung der statistischen Wahrscheinlichkeit einer Re-Identifikation (HIPAA)

Audit-Protokolle - abfragen können, wer was maskiert hat und wer was, wann und wo gesehen hat

Viele dieser zusätzlichen Überlegungen beziehen sich nicht ausschließlich auf die Sicherheit am Startpunkt, aber wir sind uns einig, dass Klassifizierung, Abstammung und Latenzzeit im datenzentrierten Bereich relevanter sind als für die Sicherheit am Endpunkt.

Weltweite Referenzen: Seit über 40 Jahren nutzen weltweit Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Lufthansa, Mercedes Benz,.. unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer Referenzen hier mit detaillierten Use Cases.

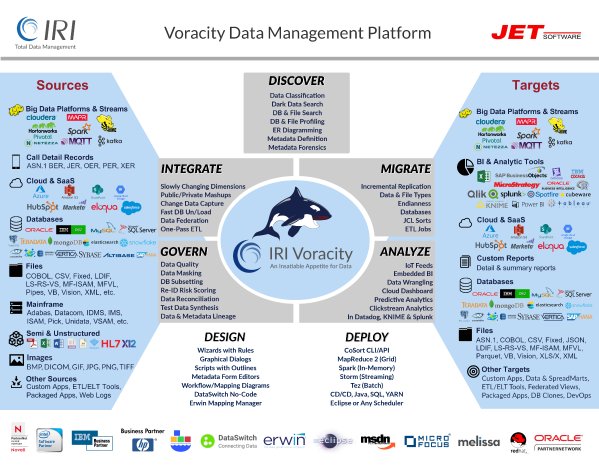

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software besitzt die Vertriebsrechte für diese Produkte für ganz Deutschland. Hier finden Sie weitere Informationen zu unserem Partner IRI Inc.