Pierre Curien, Geschäftsführer Deutschland bei Doctor Web: "Erste Einträge zu Win32.Rmnet.12 in die Virus-Datenbank von Dr. Web erfolgten bereits im September 2011. Seitdem verfolgen unsere Analysten die Entwicklung. Der Virus greift Computer auf verschiedene Arten an - über infizierte Speichergeräte, mit infizierten auszuführenden Dateien oder unter Nutzung spezieller Skripts, die in HTML-Dokumente eingebettet sind. Doctor Web hat volle Kontrolle über das virale Netzwerk von Win32.Rmnet.12, sodass Angreifer keinen Zugriff mehr auf infizierte Computer haben. Um eine Infektion durch Win32.Rmnet.12 zu verhindern empfehlen wir, eine aktuelle Antiviren-Software zu benutzen und deren Viren-Signaturen aktuell zu halten. Unsere Lösung Dr.Web CureIt! oder Dr.Web LiveCD desinfiziert das System effektiv."

Win32.Rmnet.12 ist ein komplexer Multikomponenten-Virus, der aus verschiedenen Modulen besteht und sich selbst vervielfältigen kann. Beim Eindringen in ein System überprüft Win32.Rmnet.12, welcher Browser als Standard-Browser installiert ist und injiziert seinen Code in den Browser-Prozess. Falls der Standard-Browser nicht identifiziert werden kann, attackiert der Virus den Microsoft Internet Explorer. Dann benutzt er die Festplatten-Seriennummer, um seinen eigenen File-Namen zu generieren, speichert sich selbst im Autorun-Ordner des jeweiligen Users und vergibt das Attribut "hidden" an die von ihm erzeugte Kopie. Die Virus-Konfiguration wird im gleichen Ordner gespeichert. Danach nutzt der Virus eine in ihm enthaltene Funktion, um den Namen eines Control-Servers zu bestimmen. Anschließend versucht er, sich mit diesem zu verbinden.

Eine der Viruskomponenten ist eine Backdoor. Nach dem Eindringen versucht sie, die Geschwindigkeit der Internet-Verbindung zu bestimmen. Sie sendet Anfragen an google.com, bing.com und yahoo.com in 70-Sekunden-Intervallen und analysiert die Antworten. Anschliessend startet Win32.Rmnet.12 einen FTP-Server auf der infizierten Maschine, verbindet sich mit einem Remote-Server und überträgt die Informationen über das infizierte System an die Eindringlinge. Die Backdoor kann vom Remote-Server empfangene Befehle ausführen, im Speziellen um beliebige Dateien herunterzuladen und auszuführen, sich selbst zu aktualisieren, Screenshots zu erstellen und diese zu den Angreifern zu senden und schließlich das Betriebssystem lahmzulegen.

Eine weitere Viruskomponente stiehlt Passwörter, die auf populären FTP-Clients gespeichert sind, wie z.B. Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP etc. Diese Information kann später dazu genutzt werden, um Attacken auf Netzwerke auszuführen oder weitere Malware auf Remote-Servern zu platzieren. Außerdem durchsucht Win32.Rmnet.12 die Cookies des Users, sodass die Angreifer Zugang zu Accounts des Users erhalten können, die eine Authentifizierung voraussetzen. Zusätzlich kann diese Komponente den Zugang zu betimmten Seiten blockieren und den User zu einer Webseite umleiten, die von den Virenautoren kontrolliert wird. Eine der Win32.Rmnet.12-Modifikationen ist in der Lage, mittels Web-Injections Informationen über Bankkonten zu stehlen.

Der Virus verbreitet sich über verschiedene Wege. Er benutzt Browser-Schwachstellen, die es Eindringlingen ermöglichen, ausführbare Dateien über das Laden einer Webseite zu speichern und zu starten. Der Virus sucht auf allen vorhandenen Festplatten und Partitionen nach gespeicherten HTML-Dateien und bettet den VBScript-Code dort ein. Zusätzlich infiziert Win32.Rmnet.12 alle .exe-Dateien und kann sich selbständig auf Wechseldatenträger kopieren. Er speichert eine Autorun-Datei und einen Shortcut zu einer schädlichen Anwendung im Stammverzeichnis angeschlossener Wechseldatenträger, wodurch das automatische Ausführen des Schadcodes möglich wird.

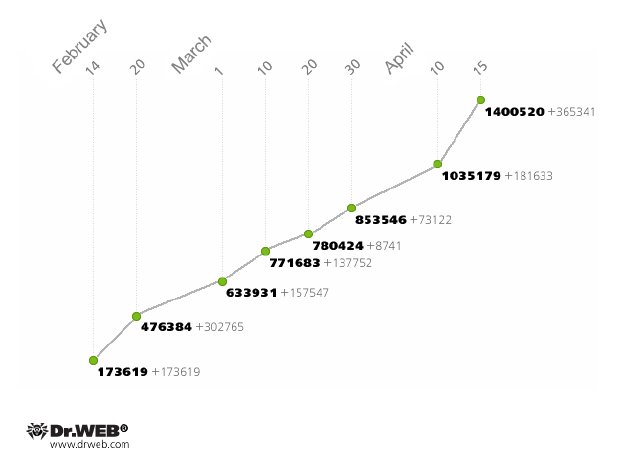

Das aus mit Win32.Rmnet.12 infizierten Hostrechnern bestehende Botnetz wurde von Doctor Web bereits 2011 identifiziert, als die Analysten auf das erste Virensample stießen. Sie entschlüsselten bald die Namen der Control-Server, welche im disassemblierten Code von Win32.Rmnet.12 gefunden wurden. Danach entschlüsselten die Analysten das Protokoll, das für die Kommunikation zwischen Bots und Control Servern benutzt wurde und die Kontrolle über die Bots ermöglichte. Am 14. Februar kreierten die Analysten ein Sinkhole, registrierten Domain-Namen verschiedener Server, die eines der Win32.Rmnet.12-Netzwerke kontrollierten und erhielten so volle Kontrolle über das Botnetz. Ende Februar wurde ein weiteres Win32.Rmnet.12-Subnetz auf diesem Weg gehijackt. Zu Beginn war die Anzahl der Bots relativ gering und erreichte einige Hunderttausend, jedoch stieg die Zahl weiter an. Am 15. April umfasste das Win32.Rmnet.12 Botnetz bereits 1.400 520 Hosts und wuchs stetig weiter.