Epidemie neuer Trojan.Winlock-Varianten

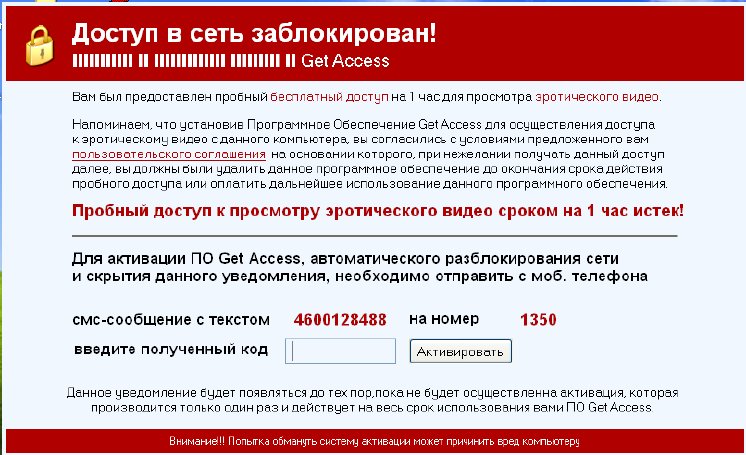

Im Januar registrierte Doctor Web vor allem neue Variationen der Trojan.Winlock-Programme. Merkmal der Schadsoftware ist ein eigenes Programmfenster auf dem Bildschirm, das nicht minimiert oder geschlossen werden kann bis ein kostenpflichtiger Freischaltcode eingegeben wurde. Der Trojaner blockiert dafür sogar den normalen Betrieb einiger Programme, die auf dem betroffenen Rechner installiert sind, oder den Zugang ins Internet. Die Absender dieser Malware bieten ihren "Opfern" in Erpressermanier einen Freischaltcode an, den sie per SMS erwerben können. Zuletzt schwankten die Preise pro Kurznachricht zwischen je 7 und 14 Euro.

Die Statistik-Server von Doctor Web haben allein über 850.000 Infektion auf Rechnern registriert, die durch die Dr. Web Enterprise Suite und Dr. Web Anti-Virus geschützt waren. Die Zahl der registierten Angriffe ist damit mehr als 2,15 so groß wie im vorherigen Monat und sogar 23mal größer als im November 2009. Die Epidemie grassiert bisher vor allem in Russland und der Ukraine, Millionen von Rechnern wurden im vergangenen Monat durch die unterschiedlichen Trojaner-Varianten infiziert.

Die russischsprachige Internet-Community war im Januar stark durch die Trojaner-Epidemie betroffen. Die Gegenbewegung ließ nicht lange auf sich warten. So boten Anbieter von Kurzwahlnummern kostenlose Entsperrungscode an und die Anti-Virus-Anbieter versorgten ihre Nutzer mit kostenfreien Tools, um die Trojan.Winlock-Programme unschädlich zu machen.

Doctor Web reagierte auf die Angriffswelle und stellte im Januar Betroffenen über seine Website kostenlose Freischaltcodes zur Verfügung. Zusätzlich veröffentlichte das Unternehmen aktualisierte Varianten von Dr.Web CureIt! mit einer speziellen Startkomponente, um die infizierten Rechner von den neuen Trojanern zu säubern.

SMS-Betrug bei Hackern immer beliebter

Die Einfachheit, mit SMS-Betrug Geld zu verdienen, war für viele Cyber-Kriminelle besonders attraktiv. Zusammen mit den Windows-Blockern wurden zahlreiche Webseiten generiert, um für nicht existierende Services zu werben oder für gefälschte Software mit verlockenden Eigenschaften.

Den Nutzern wurden im Internet gefälschte Anti-Virus-Programme angeboten, die denselben Virus in Dateien auf allen Rechnern, ICQ und SMS sniffern gefunden haben, sowie auf Handys, Scannern und ähnlichen Programmen.

In den meisten Fällen bezahlten Nutzer diese Services mit einer SMS. Sobald Telefonanbieter und Polizei begannen, die SMS-Abrechnungssysteme im Zuge der Winlock-Epidemie zu überwachen, wurde es gefährlich für Kriminelle. Um der Kontrolle zu entgehen, griffen die Hacker auf Zahlmethoden zurück, die sie bereits früher erfolgreich verwendet hatten, wie zum Beispiel WebMoney. Sie erfanden sogar komplett neue Wege des Betrugs.

Diebstahl direkt im Mobilfunk-Abo

Eine weitere Methode, die Doctor Web im Januar entdeckte, ist, dass Hacker direkt von Accounts der Mobiltelefonnutzer Gelder abgezogen haben. Die Benutzer geben zuvor ihre Telefonnummer auf einer Website ein und erhalten eine kurze Nachricht mit einem Link, um ihr Abonnement zu aktivieren. Einmal aktiviert, wird die Service-Gebühr automatisch vom Account abgezogen.

Die gefälschte Webseite erlaubt Anwendern, die Nummer einer anderen Person einzugeben. Die Nachricht mit dem Aktivierungs-Link erläutert dem Empfänger nicht näher, um welchen Service es sich handelt. Stattdessen enthält sie falsche Informationen, die den Nutzer ermutigen auf den Link zu klicken, auch wenn er den Service gar nicht abonnieren möchte. Zum Beispiel hieß es in der Nachricht, dass der Link den Nutzer zu einem Bild oder Videoclip führen würde. In den vergangenen Wochen haben Kriminelle Nutzern ebenfalls angeboten, für Dienste mittels eines kostenpflichtigen Anrufs mit Minimum-Laufzeit zu zahlen.

Neue Wege, um Malware und Spam zu verbreiten

Den Virus-Analysten von Doctor Web sind darüber hinaus auch besonders Spam-Mails aufgefallen, die torrent-Dateien als Anhang hatten - angeblich um eCards herunterzuladen, die jedoch Schadprogramme waren. Die E-Mail-Server haben diese Nachrichten nicht blockiert, da die angehängten torrent-Dateien keine gefährlichen Codes enthielten. Spam-Absender haben darüber hinaus neue Wege gefunden, um große Datenmengen zu versenden. So wurden Emails mit mp3-Anhang entdeckt, die mehr als 60 Minuten Wiedergabe enthielten. Die Nutzer bekamen auch Nachrichten mit Links zu Videoclips, die auf den Webseiten der Hacker und auf Youtube verfügbar waren.

Wie erkennt man, dass man einen Trojan.Winlock auf seinem Rechner hat?

Wenn Nutzer feststellen, dass sich auf ihrem Bildschirm ein Fenster geöffnet hat mit der Nachricht, eine SMS an eine Kurznummer zu senden, wurde das System wahrscheinlich mit einer Variante von Trojan.Winlock infiziert. In diesem Fall läss sich das Fenster nicht schließen, sogar wenn das System im abgesicherten Modus gestartet wird,

- Unter keinen Umständen sollten Nutzer Nachrichten senden, wie von den Hackern gefordert. Jede versendete Nachricht bietet den Angreifern die Möglichkeit, dank der finanziellen Unterstützung neue Schadsoftware zu entwickeln.

- Nutzer sollten zur Freischalt-Seite gehen.

- Dort sollten sie die spezielle Version von Dr.Web CureIt! herunterladen und nutzen, um das System zu säubern.

- Nutzer sollten auf die folgende Webseite gehen http://www.freedrweb.com/ Dr.Web LiveCD und Dr.Web LiveCD herunterladen. Einmal installiert ist das System kuriert und Doctor Web empfiehlt, den Rechner zur Sicherheit noch einmal mit Dr.Web CureIt! zu überprüfen.

- Betroffene Nutzer können sich informieren auf dem Forum von Doctor Web.

- Nutzer sollten den Anbieter der Kurzwahl kontaktieren, nach einem Freischaltcode fragen und angeben, dass sie Opfer eines Hackers geworden sind.