Bezeichnung

TeslaCrypt (aktuell in der Version 3.0)/AlphaCrypt, CryptoWall, 7ev3n Ransomeware, Ransom32, CryptoJoker, PadCrypt

Vorgehensweise der Viren

Grundsätzlich gibt es nur ein Ziel der Ransom-Viren, das Verschlüsseln der Daten und die darauffolgende Erpressung (ransom). Dies kann entweder sofort nach Eindringen des Virus passieren oder indem die gebrauchten Programmkomponenten im Hintergrund heruntergeladen werden.

Viren wie CryptoJoker laden ihre Programmkomponenten automatisch nach, sobald sie gestartet wurden. Diese werden dann meist unter den Anwendungseinstellungen des jeweiligen Benutzers abgelegt und führen eine Reihe Systemanpassungen durch. In diesem Beispiel werden die Startoptionen geändert und die Windows-internen Sicherungen(z.B. Volumenschattenkopien) des PC-Systems gelöscht, damit die verschlüsselten Daten nicht einfach wiederhergestellt werden können. Nebenher verschlüsselt die Software die Daten weiter.

Andere Viren wie TeslaCrypt, Ransom32 und 7ev3n Ransom kompilieren die benötigten Dateien bereits beim Start des Hauptprogrammes oder haben die nötigen Unterprogramme schon in einem gepackten Archiv dabei. Sobald Sie gestartet werden verhalten Sie sich ähnlich wie CryptoJoker, indem Sie eine Reihe Systemänderung vornehmen, damit der Befall nicht so schnell auffällt und/oder der Virus schwerer entfernt werden kann. Auch diese Viren löschen die Windows-internen Sicherungen von allen lokalen Laufwerken. Zusätzlich ist zu TeslaCrypt/AlphaCrypt, 7ev3n Ransomware und CryptoJoker anzumerken, dass diese Viren auch Netzlaufwerke verschlüsseln. Viele andere Crypto-Viren bleiben „nur“ auf den lokalen Festplatten.

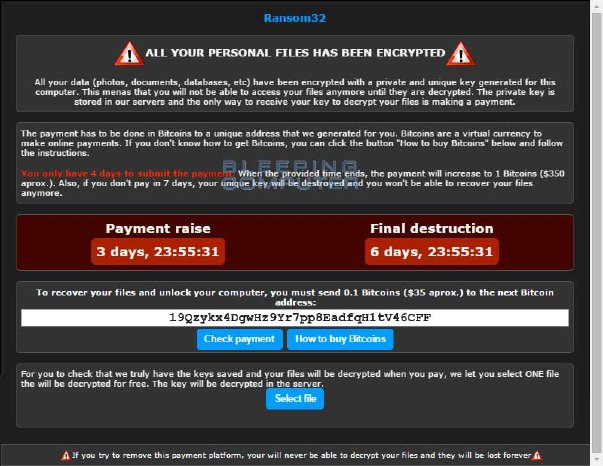

Bei allen diesen Viren wird ein Banner angezeigt, in welchem das Erpresserschreiben dargestellt wird und der Computer bereits teilweise gesperrt ist. In diesem Stadium ist bei manchen Viren erst ein relativ geringer Schaden entstanden, da das Banner als Ablenkung genutzt wird. Zu diesem Zeitpunkt kann jedoch bereits ein Teil der Daten verschlüsselt sein. Darüber hinaus wird quasi im Hintergrund fleißig weiter verschlüsselt.

Prävention

Wie erkennt man eine infizierte Mail

Leider gibt es keinen hundertprozentigen Weg eine Mail automatisch als infiziert zu kennzeichnen, da sich einige Viren genauso aktualisieren wie auch die Virenscanner. Wenn eine Mail nicht als infiziert erkannt wird, aber eine .exe, .zip oder .rar Datei mit ominöser Beschreibung wie (Dokumente oder Rechnung) enthält ist die Wahrscheinlichkeit sehr groß, dass diese Mail infiziert ist, obwohl der Absender unscheinbar wirkt.

Darüber hinaus sind nun vermehrt E-Mails mit infizierten Dokumenten von den E-Mail Adressen ehemaliger Mitarbeiter oder Geräten, wie kopierer@<firmenname>.de durch den Spamfilter „geschlüpft“. In diesem Fall sollte man generell vorsichtig sein, wenn man von dem Absender noch nie eine E-Mail erhalten hat und diese erst einmal durch den Anti-Viren Scanner laufen lassen.

Sicherheitseinstellungen bei Office Programmen

Bei Viren die durch Makro-Skripte verteilt werden ist es unabdingbar, dass diese nicht ausgeführt werden. Dazu müssen in Microsoft Word und Excel im Sicherheitscenter folgende Einstellungen getroffen sein.

Unter „Einstellungen für Makros“, sollte ausschließlich die Option „Alle Makros mit Benachrichtigungen deaktivieren“ markiert sein.

Unter „Geschützte Ansicht“, sollten Sie folgende Optionen markieren:

„Geschützte Ansicht für Dateien aus dem Internet aktivieren“

„Geschützte Ansicht für Dateien an potenziell unsicheren Speicherorten aktivieren

„Geschützte Ansicht für Outlook-Anlagen aktivieren“

Sollte in der Rechnung der Hinweis auftauchen, dass Makros aktiviert werden müssen, sollten Sie die Datei vom Virenscanner überprüfen lassen(am besten vorher schon) oder sich den eigentlichen Inhalt genauer ansehen, manchmal ist der Code des Virus nicht so versteckt wie man denkt. Dazu einfach alles Markieren und die Schriftfarbe ändern.(Das erste Indiz dafür, dass so etwas passieren kann ist, wenn eine Datei z.B. 60 Seiten hat, aber nur 8 Wörter.)

Fazit ist: Rechnungen und dergleichen sollten keine Makros beinhalten und normalerweise auch nicht per .doc oder .docx Dokument verschickt werden. Bei diesen Dateien immer skeptisch sein und diese gründlichst prüfen, wenn der Versender vertrauenswürdig ist.

Aufmerksamkeit beim Browsen

Viren wie TeslaCrypt werden über infizierte/gekaperte Webseiten verteilt und verbreiten sich auf den Rechnern der Webseitenbesucher über Sicherheitslücken in den Plugins(Adobe Reader, Flash, Java, etc.) und Windows. Daher sollte das System immer auf dem aktuellsten Stand bleiben, um diesen Viren keine Angriffsfläche zu bieten.

Darüber hinaus ist es ratsam beim Browsen einen Add-Blocker zu benutzen. Dieser filtert ungewünschte Werbung und One-Click-Downloads(die nicht nur Viren sondern auch andere Malware beinhalten) und sorgt für eine angenehmere und sichere Recherche im Netz.

Auch beim Umgang mit Smartphones und Tablets sollte man vorsichtig sein. Nur Geräte an den USB-Port des PCs anschließen, wenn es unbedingt sein muss. Zum Aufladen lieber das Netzteil nutzen. Viele Viren befallen erst mobile Endgeräte und werden dann über eine aktive USB-Verbindung auf den PC übertragen. Nur Apps, die vertrauenswürdig sind auf Smartphones installieren.

Nachfragen

Seien Sie skeptisch, wenn unerwartet Rechnungen, Bewerbungen oder Schreiben von Anwälten per E-Mail ankommen. (Oft werden auch E-Mails von großen deutschen Telekommunikationsunternehmen gefälscht. Diese sind sowohl vom Design als auch vom Text her kaum von den Originalen zu unterscheiden.)

Falls seltsam anmutende Mails bei Ihnen ankommen, fragen Sie bei den Absendern nach bzw. informieren Sie sie darüber, dass ihr Rechner eventuell automatisch Mails versendet.

Lösungen bei Befall

Ist ein Computer mit einem Crypto Virus befallen und wird nicht zeitnah gestoppt, kann man die entstandenen Schäden in den wenigsten Fällen wieder rückgängig machen. Es gibt einige Crypto Viren, die durch einen internen Fehler behoben werden konnten und mit Tools die Verschlüsselten Daten wiederhergestellt werden konnten. Diese Viren wurden jedoch auch aktualisiert und können weiterhin Schaden anrichten.

Akute Aktion

Sobald Sie merken, dass Ihr Rechner von einem Verschlüsselungsvirus befallen wurde, SOFORT den Rechner vom Netzwerk und von allen externen Speichermedien trennen. Danach schalten Sie ihren Rechner so schnell wie möglich aus. Daraufhin kann eine Kopie der Festplatte gemacht werden(für den Fall, dass ein Entschlüsselungsprogramm geschrieben wird)und der Virus über Systemreparaturen oder Reparatursysteme/Backups wieder in Gang gebracht werden.

Um herauszufinden, ob ein Virus auf Ihren PC gelangt ist(ohne dass eine Meldung erscheint) können Sie zum einen den Taskmanager öffnen und die Prozesse begutachten(Tastenkombination Strg+Schift+Esc). Folgende Anzeichen können für ein Auftreten dieser Viren sprechen:

- Unerklärliche Last auf den Prozessen, die sie nicht kennen oder die nicht zum System gehören

- Prozesse, die sich als System Prozesse ausgeben(svchost.exe *32, der richtige Prozess beinhaltet das *32 nicht)

- Meldungen von Windows, dass noch zu brennende Dateien vorhanden sind (wenn in dem daraufhin angezeigten Verzeichnis eine Datei desktop.ini.decrypt_(random ID) liegt, ist eine Windows Standarddatei verschlüsselt worden)

Langfristige Lösung

Die einzige Möglichkeit die Daten sicher wiederherzustellen sind regelmäßige sichere Backups, die bestenfalls regelmäßig auf Ihre Integrität geprüft werden. Darüber hinaus ist es von Vorteil Quartalssicherungen vor der Erstellung zu überprüfen und diese Offline aufzubewahren. Da auch einige Viren nicht sofort agieren, sondern eine Weile auf der Lauer liegen und erst danach anfangen Daten zu verschlüsseln oder Daten verschlüsseln ohne eine Meldung herausgeben, können auch Backups die einen Monat zurückgehen kompromittiert sein. Aus diesem Grund und der Tatsache, dass Netzwerk-Laufwerke sowie BackUp Server befallen werden können, ist es für kritische Daten umso wichtiger auf lange Zeit vom System abgeschnitten gelagert zu werden.

Dies kann entweder dadurch bewerkstelligt werden, dass externe Festplatten für die Quartalssicherungen vorbehalten werden oder, wenn ein Bandlaufwerk zum Sichern vorhanden ist, zusätzliche Bänder für die Quartalssicherungen besorgt werden, welche für den Zeitraum eines Jahres nicht überschrieben werden.

Allgemeines Fazit

Wir raten Ihnen generell ab den Erpressern das Geld zu zahlen, da es lauf Erfahrungsberichten mehrerer Geschädigter auch keine hundertprozentige Versicherung gibt, dass die Daten entschlüsselt werden, sobald Sie den geforderten Betrag gezahlt haben. Darüber hinaus lässt sich über gesicherte Backups das Meiste wiederherstellen, was an kritischen Daten vorhanden ist.

Bei Fragen wenden Sie sich gerne an Mitarbeiter der TELCO TECH GmbH, zu erreichen unter der 030 / 565862610 oder per E-Mail unter info@telco-tech.de, oder besuchen Sie unsere Webseite unter: www.telco-tech.de/presse.